Lets加密证书配置详解:三步实现网站HTTPS升级,轻松免费提升网站安全

- lets推荐

- 2025-11-02

- 34

1.1 什么是Lets加密证书及其工作原理

Lets加密证书本质上是一个免费的SSL/TLS证书。它由非营利组织Internet Security Research Group运营,旨在让每个网站都能轻松启用HTTPS加密。这个项目诞生于2015年,我记得当时很多小型网站因为SSL证书费用而迟迟没有部署HTTPS。

它的工作原理基于ACME协议。当你申请证书时,Lets加密会验证你对域名的控制权。验证通过后,证书颁发机构会签发一个有效期为90天的数字证书。这个时间比传统证书短很多,但正是这种短期设计促使网站管理员建立自动化续期流程。

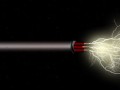

证书部署到服务器后,它在客户端和服务器之间建立加密通道。所有传输数据都会经过加密,防止中间人窃听或篡改。有趣的是,Lets加密使用的加密标准与传统付费证书完全相同,都是X.509 v3格式。

1.2 Lets加密证书相比传统SSL证书的优势

免费特性无疑是最吸引人的优势。传统SSL证书每年费用从几十到数千美元不等,而Lets加密完全免费。这对个人网站、初创企业和非营利组织特别友好。

自动化是另一个显著优势。传统证书需要手动申请、验证和续期,过程繁琐。Lets加密通过ACME协议实现全自动化,大大降低了运维负担。我见过一个案例,小型电商网站通过脚本实现证书自动续期,三年间从未因证书过期导致服务中断。

申请速度也值得称道。传统证书可能需要数天审核,Lets加密通常在几分钟内就能完成签发。这种即时性让网站能快速响应安全需求变化。

证书安全性并不因免费而打折扣。Lets加密采用相同加密算法和密钥长度,提供与企业级证书相当的安全保障。这种设计理念确实推动了整个互联网的安全水位提升。

1.3 适用场景与免费特性解析

Lets加密特别适合几种典型场景。个人博客和小型企业网站是最直接的受益者,它们通常预算有限但同样需要基本安全保护。测试环境和开发服务器也很适合,开发者可以免费获得与生产环境相同的加密体验。

对于大型企业,Lets加密可以作为防御纵深的一部分。即使已经部署了EV证书,在内网服务或次级域名使用Lets加密也能增加安全冗余。

免费特性的可持续性经常被质疑。实际上,Lets加密由多家科技公司和基金会赞助运营,包括Mozilla、Cisco等知名机构。这种多元化的资金支持确保了服务的长期稳定。

需要留意的是,免费证书主要提供域名验证级别。它不包含组织验证或扩展验证,这些高级特性仍需传统证书提供。但对于绝大多数网站,域名验证已完全足够。

Lets加密确实改变了互联网安全格局。它让HTTPS从可选功能变成了标配,这种转变对整个网络生态都产生了深远影响。

2.1 第一步:环境准备与域名验证

开始前需要确认几个基础条件。服务器需要运行在公网可访问的环境,80或443端口必须开放。操作系统方面,主流的Linux发行版都能良好支持,Windows Server稍显复杂但同样可行。

域名所有权验证是核心环节。Lets加密主要通过三种方式验证:HTTP文件验证、DNS记录验证和TLS-SNI验证。最常用的是HTTP验证,它要求在网站根目录放置特定验证文件。记得去年帮朋友配置时,就因为目录权限问题卡了半小时,这种细节往往最容易被忽略。

DNS验证适合无法开放80端口的场景。它要求你在域名解析中添加一条TXT记录,验证通过后即可删除。这种方法对服务器配置要求最低,但操作稍显繁琐。

准备工作中容易被忽视的是防火墙设置。某些云服务商默认屏蔽外部对80端口的访问,这会导致验证失败。建议先用telnet命令测试端口连通性,避免后续步骤受阻。

备份现有配置也很重要。特别是生产环境,任何改动前都应该保存当前状态。这个习惯帮我避免过不少麻烦。

2.2 第二步:证书申请与安装配置

证书申请现在有多种工具可选。官方推荐的Certbot是最主流选择,它支持大多数Web服务器和操作系统。安装通常只需几条命令,比如在Ubuntu上就是apt install certbot这么简单。

申请过程其实很直观。以Apache服务器为例,运行certbot --apache就会启动交互式配置。工具会自动检测虚拟主机配置,提示选择要加密的域名。整个过程就像在填一个智能问卷,连配置文件修改都自动完成。

Nginx的配置略有不同。需要先准备好server块配置,然后使用certbot --nginx让工具自动插入SSL相关指令。手动配置也不复杂,主要是添加listen 443 ssl和指定证书路径几个关键参数。

证书文件通常存放在/etc/letsencrypt/live/域名/目录下。这里会找到四个关键文件:cert.pem(证书)、chain.pem(中间证书)、fullchain.pem(完整证书链)和privkey.pem(私钥)。实际配置中一般使用fullchain.pem和privkey.pem这两个文件。

测试配置是否正确有个小技巧。使用openssl s_client -connect 域名:443命令可以检查证书链是否完整。这个诊断方法在排查问题时特别实用。

2.3 第三步:HTTPS重定向与功能测试

启用HTTPS后,重定向HTTP流量是必要步骤。不这样做的话,用户可能仍通过未加密连接访问网站。在Apache中,可以在虚拟主机配置里添加RewriteRule实现全站重定向。

Nginx的重定向更简洁。只需在80端口的server块中添加return 301 https://$host$request_uri;一行即可。这种配置既高效又可靠,是目前最推荐的做法。

混合内容问题经常被忽略。即使网站本身通过HTTPS加载,如果页面内引用了HTTP资源,浏览器仍会显示不安全警告。检查开发者工具的控制台能快速发现这类问题。

功能测试应该覆盖主要业务流程。用户登录、表单提交、文件下载这些关键功能都要在HTTPS环境下完整测试一遍。有次迁移后就发现某个第三方插件因为混合内容策略而失效,提前测试能避免这类生产事故。

最后别忘了设置监控。证书90天有效期的设计就是为了促使自动化,但监控系统能提供额外保障。简单的定时检查脚本就能在证书异常时及时告警,这种预防措施很有价值。

整个升级过程其实比想象中简单。大多数情况下,两小时内就能完成从HTTP到HTTPS的平滑过渡。这种投入产出比在安全措施中算是相当高的了。

3.1 证书配置过程中的常见错误及解决方法

证书申请失败最常见的原因是域名验证不通过。服务器无法被公开访问、80端口被屏蔽、验证文件路径错误都可能造成这个问题。使用certbot certificates命令可以查看详细的错误日志,通常能快速定位到具体原因。

权限问题经常困扰新手用户。Lets加密的客户端需要读写/etc/letsencrypt/目录,而Web服务器需要读取证书文件。记得有次遇到Nginx报权限错误,最后发现是证书文件所属组设置不对。这种问题在手动部署时特别容易出现。

证书链不完整也是个典型问题。浏览器显示“不受信任的证书”警告,往往是因为缺少中间证书。正确的做法是配置fullchain.pem而非cert.pem,前者已经包含了完整的证书链。这个细节配置文档里其实有强调,但很多人还是会忽略。

私钥文件权限过于宽松也存在安全风险。理想情况下,私钥应该只有root用户可读,设置为600权限比较合适。过度宽松的权限虽然不会立即导致问题,但确实降低了系统安全性。

TLS版本兼容性值得关注。某些老旧客户端可能不支持TLS 1.2,而现代安全标准已经要求禁用TLS 1.0和1.1。平衡安全性和兼容性需要根据实际用户群体来决定。

3.2 证书自动续期与监控设置

90天有效期是Lets加密的设计特色,自动续期因此变得至关重要。Certbot默认会创建systemd定时任务,但最好手动确认一下是否正常运行。systemctl list-timers命令能显示所有活跃的定时器。

续期失败的原因多种多样。服务器配置变更、防火墙规则调整、域名解析变化都可能导致原本正常的续期流程突然失效。设置一个提前30天的续期提醒是个稳妥的做法,这样有足够时间处理意外情况。

监控证书状态不需要复杂工具。简单的shell脚本配合cron定时任务就能实现基础监控。脚本核心是检查证书剩余天数,低于阈值时发送告警。这种轻量级方案对小型网站特别友好。

我习惯在续期脚本里加入健康检查。续期完成后自动测试HTTPS服务是否正常,确保不会因为证书更新导致服务中断。这个额外步骤花不了多少时间,但能避免很多潜在问题。

多域名证书的续期需要特别注意。所有域名都必须通过验证,只要有一个域名验证失败就会导致整个续期失败。这种设计在域名数量较多时需要更仔细的监控。

3.3 性能优化与安全加固建议

启用HTTP/2能明显提升HTTPS性能。现代浏览器都支持这个协议,它允许多个请求复用同一个连接。Nginx只需要在ssl配置后添加http2参数就能启用,几乎零成本获得性能提升。

会话恢复机制减少TLS握手开销。SSL_session_cache和SSL_session_timeout配置项可以缓存会话参数,避免每次连接都进行完整的密钥交换。这个优化对高并发场景效果显著。

安全头部的配置经常被低估。Strict-Transport-Security告诉浏览器强制使用HTTPS,Content-Security-Policy能有效防范XSS攻击。这些头部不需要额外证书配置,但能大幅提升安全性。

证书透明度日志监控值得考虑。Lets加密会自动提交证书到CT日志,但主动监控这些日志能及时发现异常证书签发。Google的Certificate Transparency Report网站提供免费的监控服务。

私钥轮换是个好习惯。虽然Lets加密证书每90天自动更新,但私钥通常保持不变。定期更换私钥能降低密钥泄露的风险,特别是在团队成员变动后。

性能与安全的平衡需要持续调整。过强的加密套件可能影响老旧设备访问,过弱的配置又存在安全风险。定期使用SSL Labs的测试工具评估网站配置,确保始终处于最佳状态。

这些优化措施实施起来都不复杂,但累积效果相当明显。从基础HTTPS升级到完全优化的HTTPS部署,用户体验和安全性都能获得显著提升。